Klaus Gebeshuber, Lehrender am Institut Internet-Technologien & -Anwendungen, gibt einen Einblick in seine Lehrveranstaltung im Masterstudium „IT & Mobile Security“. Die Lehrveranstaltung worüber im folgenden Blogbeitrag gesprochen wird nennt sich „Advanced System Exploitation“.

Einblick ins Studium „IT & Mobile Security“

FH JOANNEUM, 01. Oktober 2020

Ransomware mit Designfehler. Foto: (c) Pixabay

Herzlich Willkommen im 3. Semester

In diesem Semester ist die Kenntnis über gängige Angriffsmethoden von Hackern und deren Abwehr ein Schwerpunkt des Masterstudiums „IT & Mobile Security“. Aufbauend auf die Lehrveranstaltung „Ethical Hacking“ im 2. Semester werden hier umfangreiche und komplexe Angriffsvektoren analysiert und in einer Laborumgebung nachgestellt. Sie lernen hier sowohl die Seite der Angreifer, als auch die der Verteidigung kennen. Gerade das Verständnis der Möglichkeiten und Methoden von Hackern, stellen die Basis für den Aufbau einer robusten Verteidigung dar.

Was passiert nun in der Laborübung?

Sicherheitslücken in Systemen sind oft die Folge von schlechter Softwarequalität, Programmierfehlern beziehungsweise einem unzureichenden Softwaredesign. Diese Problematik trifft auf weitere Bereiche der Softwarebranche zu. Das folgende Beispiel soll zeigen, dass auch manche Hacker Probleme mit dem Design von Software haben.

Mithilfe einer Ransomware verschlüsseln Angreifer die Daten ihrer Opfer und fordern dann ein Lösegeld genannt „Ransom“ für die Wiederherstellung. Fehlt die Datensicherung, so ist das oft die einzige Möglichkeit für Unternehmen, wieder an ihren Datenbestand zu kommen. Die Verschlüsselung der Daten erfolgt mit kryptografischen Verfahren (wie zum Beispiel: AES-256), die eine Wiederherstellung ohne Kenntnis des geheimen Schlüssels unmöglich macht. Ein Brute-Force Versuch (Test aller Schlüsselwerte) macht keinen Sinn und würde mit der weltweit verfügbaren Rechenleistung aller Computer wesentlich länger dauern als unser Universum alt ist.

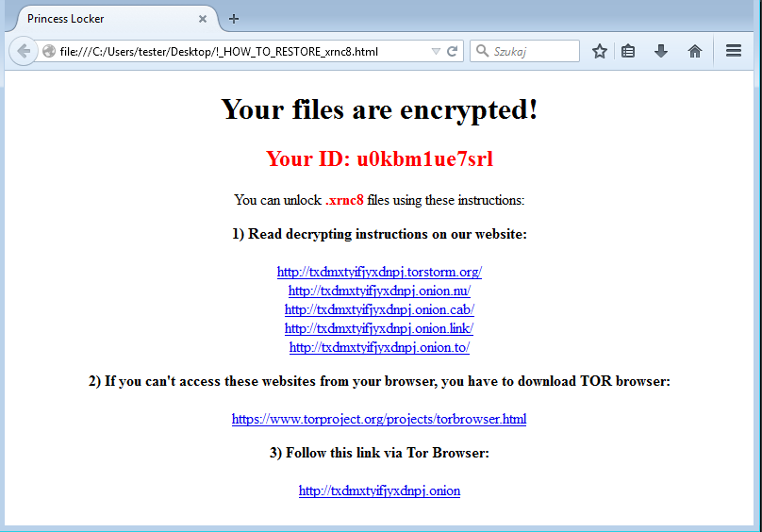

Im Rahmen einer Laborübung wird das Verhalten einer real existierenden Ransomware (Princess Locker) analysiert. Ihre Aufgabe ist die Suche des Designfehlers im nachgebauten Source Code der Ransomware und die Wiederherstellung von bereits verschlüsselten Daten. Die folgende Abbildung zeigt den Bildschirm eines infizierten Systems.

Photo: alwarebytes

Laborübung mit der nachgestellten Ransomware

Anhand der fett dargestellten Informationen (ID: u0kbm1ue7srl und Dateiendung: .xrnc8) lässt sich der ungefähre Zeitpunkt der Verschlüsselung ermitteln. Was hilft aber nun einem Opfer den Zeitpunkt der Verschlüsselung zu kennen?

Princess Locker erzeugt für jedes Opfer einen individuellen, geheimen Schlüssel. Dieser wird mithilfe eines Zufallszahlengenerators berechnet. Die Erzeugung von Zufallszahlen ist auf Computern, welche nicht gerade zufällig arbeiten, eine Herausforderung. Es handelt sich hier nicht um richtige Zufallszahlen, sondern um sogenannte Pseudo-Zufallszahlen. Der Generator benötigt für die Berechnung einen Initialisierungswert – ist dieser bekannt, so kann man exakt die gleiche Folge an (Pseudo-) Zufallszahlen berechnen wie die Ransomware. Und hier liegt der Designfehler des Princess Lockers: Als Initialisierungswert wird die aktuelle Systemzeit verwendet.

Mit dem folgenden Programm (Pseudo Code) lässt sich der Schlüssel ermitteln:

- Ermittlung des ungefähren Zeitpunkt der Verschlüsselung aus den „fetten“ Informationen (schnell)

- Suche nach dem exakten Zeitpunkt der Verschlüsselung in der zeitlichen Nähe (langsam)

- Erzeugung einer Zufallszahl mit dem aktuellen Zeitpunkt als Initialisierungswert

- Versuch der AES-Entschlüsselung von Testdaten mit dem aktuellen Schlüssel

- Entschlüsselung OK: Schlüssel gefunden, Problem gelöst

- Entschlüsselung nicht möglich: Testzeitpunkt = Testzeitpunkt – 1, weiter bei Punkt 1

Für die Ermittlung des geheimen Schlüssels muss ein Ransomware-Opfer nur die fett markierten Informationen und ein Beispiel einer verschlüsselten Datei mit der zugehörigen Originaldatei zur Verfügung stellen.

Tipp

In einem weiteren Blogbeitrag erfahren Sie mehr über das Thema Phishing-Mails, welches ebenso in einer Lehrveranstaltung im Masterstudium „IT & Mobile Security“ behandelt wird.

Mehr zu unserem Masterstudium „IT & Mobile Security“ finden Sie auf unserer Website.

Hinweis

Die nächste Bewerbungsfrist endet am 30. Mai 2022.

Auf der Institutsseite “Internet-Technologien & -Anwendungen” erfährst du mehr über unser gesamtes Studienangebot.