IT-Sicherheitsexperte und FH-Professor Klaus Gebeshuber spricht im Interview über Sicherheitslücken in der IT-Infrastruktur, Verteidigungs- und Absicherungsmechanismen und Hacking als Lehreinheit. Und er gibt wichtige IT-Sicherheitstipps.

Hacking im Labor

Natanja C. Pascottini, 06. April 2018

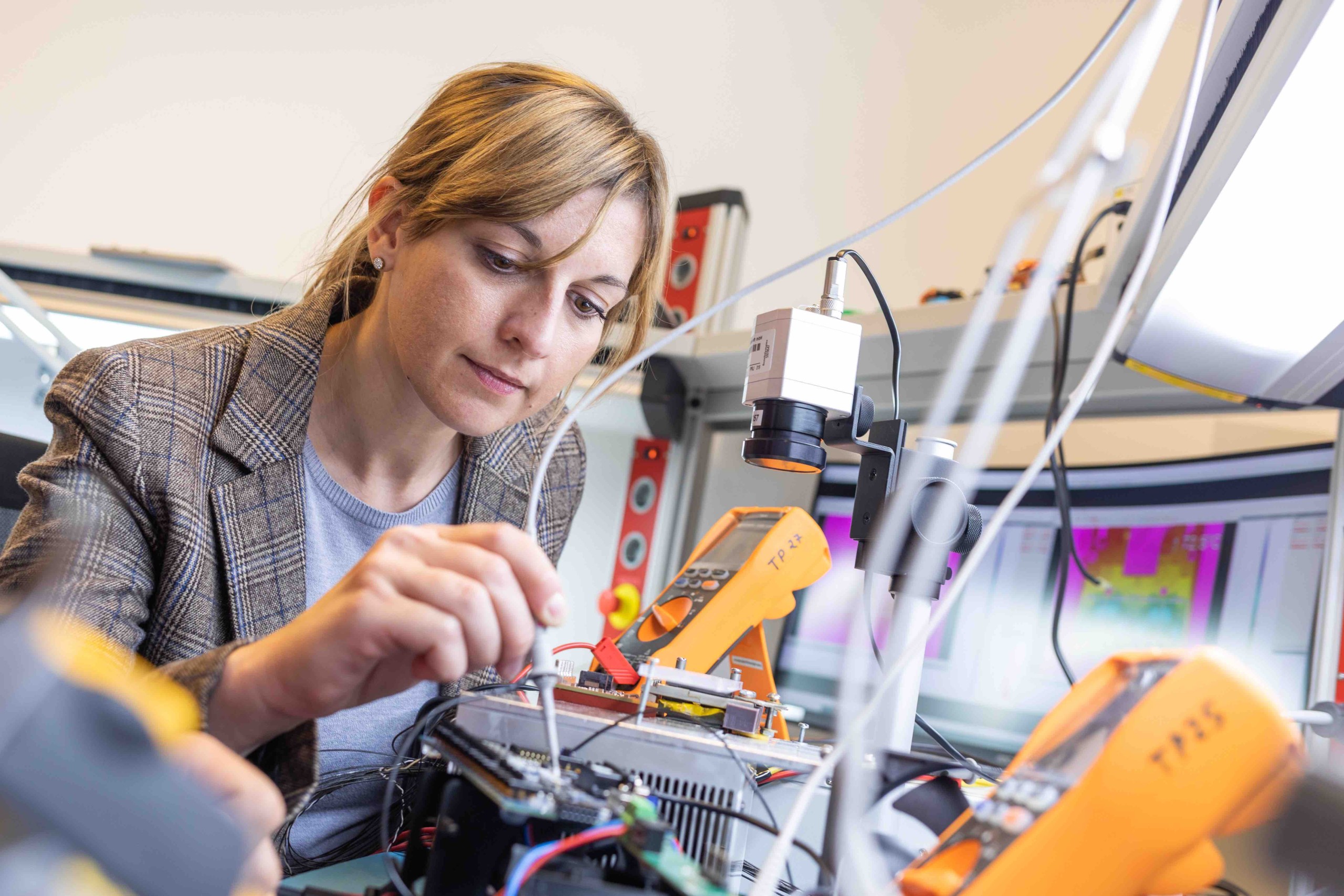

Im IT Security Lab an der FH JOANNEUM wird sowohl geforscht als auch mit Mitarbeiterinnen und Mitarbeitern von externen Unternehmen für den IT-Security-Ernstfall trainiert. (© FH JOANNEUM / Marija Kanizaj)

Klaus Gebeshuber unterrichtet und forscht seit 1998 – zuerst nebenberuflich und seit 2004 Vollzeit – an der FH JOANNEUM und leitet dort auch das neu eingerichtete IT Security Lab. Zuvor studierte er Electronic Engineering/Computertechnik an der Technischen Universität Wien, an der er auch Anfang der 2000er sein Doktorat abschloss. Klaus Gebeshubers Fokus in Lehre und Forschung liegt auf IT-Security, im Speziellen auf Themen wie Hacking und Netzwerktechnologien.

Herr Gebeshuber, welche Sicherheitslücken werden häufig unterschätzt?

Beispielsweise veraltete Software, bei der man die automatische Installation von Sicherheitsupdates, auch „Patches“ genannt, seitens des Herstellers entweder deaktiviert hat oder ignoriert und somit nicht installiert. Nach wie vor sind Phishing-Mails mit Links und unsicheren Anhängen ein Problem in der IT-Security, ebenso Fehlkonfigurationen von Diensten, Services und Schadcode, also Malware oder Viren, die in Office-Dokumenten wie Word und Excel versteckt sind.

Wie können sich Privatpersonen schützen?

Ein gesundes Misstrauen schadet nicht. Nicht jedes E-Mail, jede WhatsApp-Nachricht oder SMS enthält Erfreuliches – vor allem, wenn die Absenderin oder der Absender nicht bekannt ist. Auch bei Linkklicks sollte man immer vorsichtig sein. Ein Virenscanner mit automatischer Aktualisierung wäre auf Privat-PCs sehr wichtig, ebenso die zuvor genannte Einspielung von Sicherheitsupdates.

Große Unternehmen haben eigene Abteilungen, die sich auch mit der IT-Sicherheit befassen. Anders sieht das bei Klein- und Mittelunternehmen aus. Worauf sollte man als KMU achtgeben?

Zusätzlich zum gesunden Misstrauen, dem Virenscanner und den Sicherheitspatches sollte man auch Fokus auf die Security Awareness der Mitarbeiterinnen und Mitarbeiter legen. Im IT Security Lab an der FH JOANNEUM in Kapfenberg bieten wir hierzu Kurse an – es geht dabei um ein Bewusstmachen von Sicherheitslücken, deren einfache Ausnützung durch Hacker und das Schulen entsprechender Verhaltensweisen im Arbeitsalltag. Auch eine Sicherheitsüberprüfung beziehungsweise ein sogenannter Penetrationstest machen für KMU Sinn – auch das bieten wir an. Zudem sollte man die Computernetzwerke segmentieren: die Trennung von Büro und Produktionsnetzwerken beziehungsweise die Abschottung mittels Firewalls, um bei einem erfolgreichen Angriff im Office-Bereich nicht sofort Auswirkungen auf die Produktionsinfrastruktur zu haben.

Wie sieht so ein Angriff von außen in den meisten Fällen aus? Wie kommt man in ein System?

Grundsätzlich wird der direkte Weg über das Internet meist von Firewalls blockiert. Angriffe passieren heute durchwegs von innen – durch Phishing Mails, Schadsoftware, die man sich runtergeladen hat, und Spam-Mails. Auch infizierte, externe Datenträger sind ein Problem. Die Schadsoftware stellt dann aus dem infizierten Netzwerk heraus eine Verbindung zum Angreifer im Internet her.

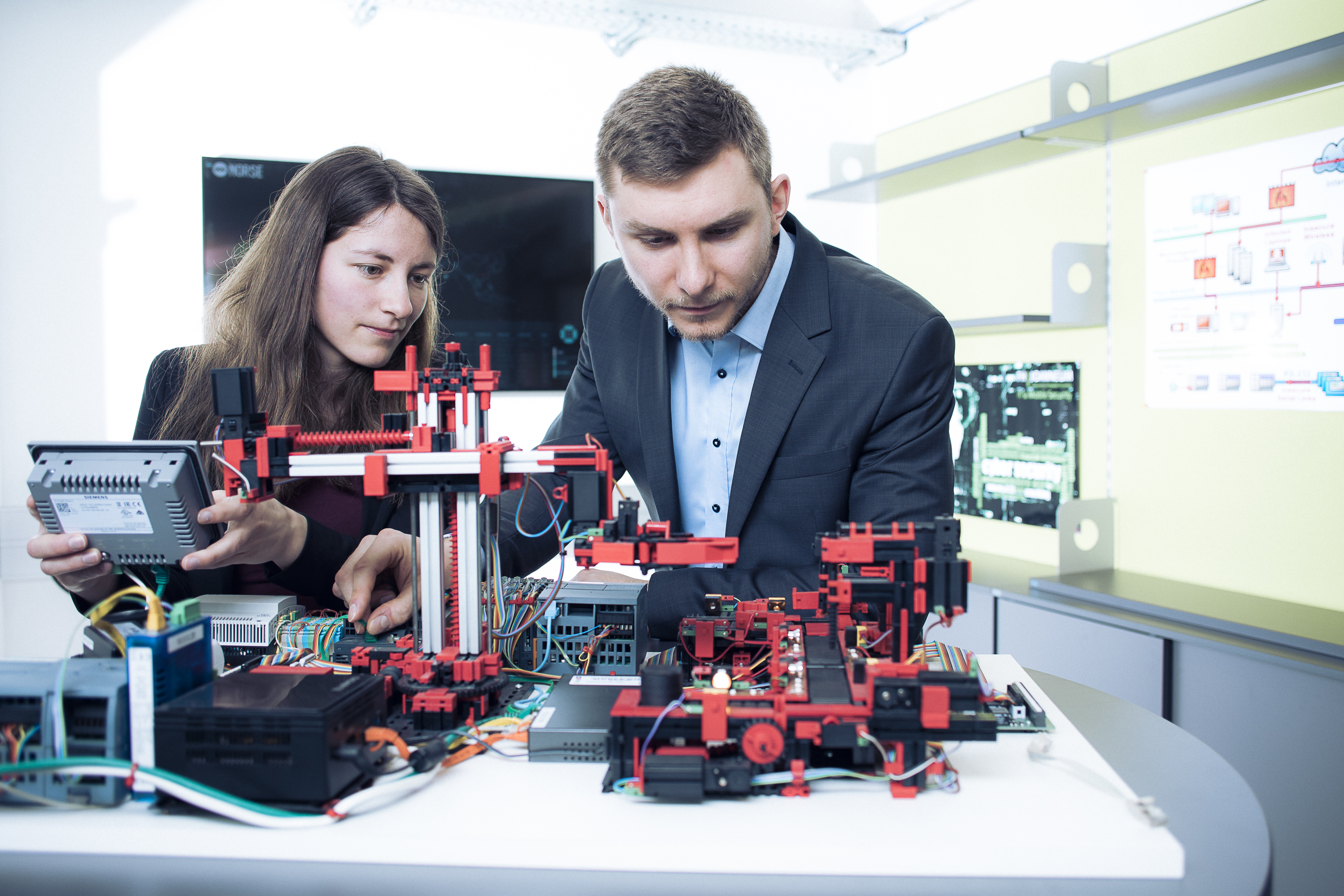

Klaus Gebeshuber lehrt und forscht an der FH JOANNEUM in Kapfenberg. (FH JOANNEUM / Marija Kanizaj)

Kürzlich wurde das IT Security Lab in Kapfenberg eröffnet. Woran arbeiten Sie dort?

Das Security Lab stellt die gesamte IT-Infrastruktur vom Perimeter in das Internet über Office, Produktions- und Steuerungsnetzwerke bis hin zu Automatisierungskomponenten und Sensorik in einer geschützten Umgebung nach. Wir simulieren sozusagen das Firmennetzwerk, um dann Verteidigungs- und Absicherungsmechanismen zu testen, indem wir Hackerangriffe nachstellen. Zudem trainieren wir die betreffenden Mitarbeiterinnen und Mitarbeiter von Unternehmen im Fall von Hackerangriffen in der Incident Response: Wie man richtig reagiert, wird in einer realen Umgebung geübt.

Wie werden Hackerangriffe simuliert?

Wir stellen bereits geschehene Angriffsketten nach. Ein Beispiel: der Hackerangriff auf drei Energieversorgungsunternehmen in der Ukraine im Dezember 2015. Hier wird die Erstinfektion durch modifizierte Office-Dokumente oder Phishing E-Mails nachgestellt. Die nächsten Schritte sind die Herstellung einer stabilen und sicheren Kommunikation mit einem Command-and-Control-Server im Internet, die Ausbreitung im lokalen Netzwerk, die Erkundung von Netzwerkübergängen in Produktions- und Steuerungsnetze, die Sammlung von Passwörtern und Zugangsdaten im lokalen Netz bis hin zur Modifikation von Firmware und Industriesteuerungsprogrammen.

Wie lernen Studierende, mit Hackerangriffen umzugehen?

Unsere Studierenden im Master-Studium „IT & Mobile Security“ lernen die Anwendung von Tools und Methoden von Hackerinnen und Hackern in gesicherten Laborumgebungen. Es werden sowohl Angriffs- als auch Verteidigungsvarianten trainiert. Man muss wie ein Hacker handeln und denken können, um wirksam dagegen vorgehen zu können. Weiters wird der Grund für Sicherheitslücken, der meist in der schlechten Softwarequalität und falschen Konfiguration liegt, analysiert. Das Design und die Erstellung von sicherer Software – sogenanntes Secure Coding – ist ebenfalls ein Schwerpunkt im Studium.

Welche sind für Sie die wichtigsten Regeln der IT-Sicherheit?

- Die verwendeten Softwareprodukte und Betriebssysteme auf aktuellem Stand halten.

- Verwendung eines aktuellen Virenscanners mit Updatefunktionalität

- Im Zweifelsfall nicht auf Links klicken oder Anhänge öffnen – weder bei Mails, SMS oder WhatsApp-Nachrichten, gesundes Misstrauen.

- Ändern der Defaultpasswörter des Herstellers bei allen verwendeten Geräten

- Segmentierung der Netzwerkinfrastruktur

- Regelmäßige Datensicherung